Статистика по компьютерным инцидентам НАБИРАЕТ ОБОРОТЫ

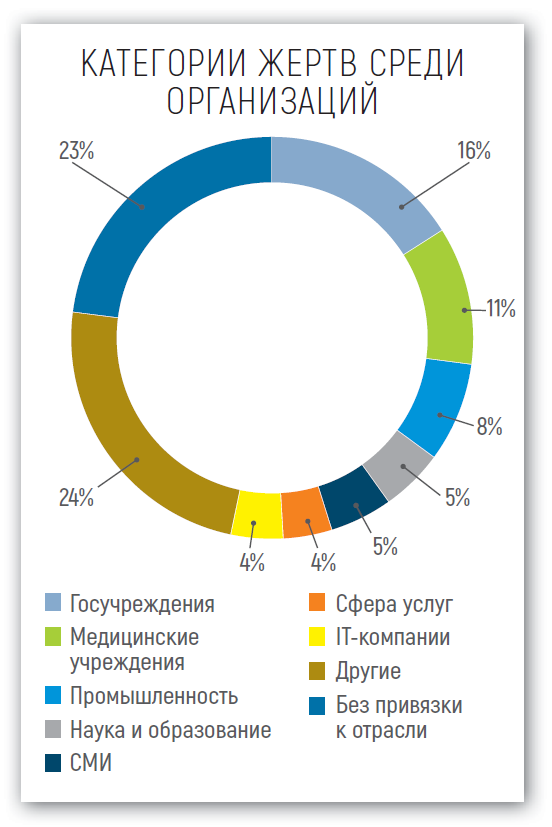

Противостояние в киберпространстве увеличивается день ото дня. Чаще всего атакам подвергаются вебресурсы и аккаунты в социальных сетях государственных и медицинских учреждений, а также ресурсы промышленных предприятий. О статистике по компьютерным инцидентам мы поговорили с руководителем отдела информационной безопасности ООО «Инвест ИТ» Романом Морозовым.

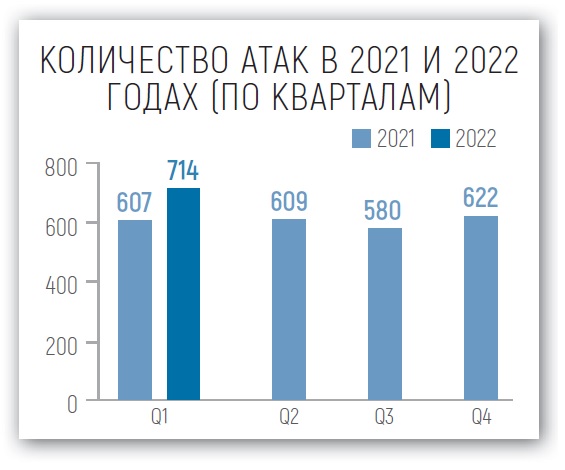

В I квартале 2022 года количество атак увеличилось на 14,8% по сравнению с IV кварталом 2021 года. Мы связываем это с обострением противостояния в киберпространстве. Чаще всего атакам подвергались государственные и медицинские учреждения, промышленные предприятия. Заметны изменения в пятерке самых атакуемых отраслей: здесь оказались СМИ. Также выросло число атак без привязки к отрасли экономики – с 18% до 23%.

Последствия атак разнообразны, и масштаб их влияния может варьироваться от воздействия на одного человека до воздействия на функционирование целой отрасли экономики или всего региона. Чаще всего атаки злоумышленников были направлены на получение конфиденциальной информации. Также из-за действий преступников возникали перебои в работе организаций, нарушение основной деятельности.

В I–II кварталах 2022 года действия злоумышленников были преимущественно направлены на кражу конфиденциальной информации: для организаций это в первую очередь персональные данные (34%) и сведения, составляющие коммерческую тайну (19%). Также пользовались популярностью медицинская информация (14%) и учетные данные (12%). В атаках на частных лиц были украдены учетные данные (46%), персональные данные (19%) и данные платежных карт (21%).

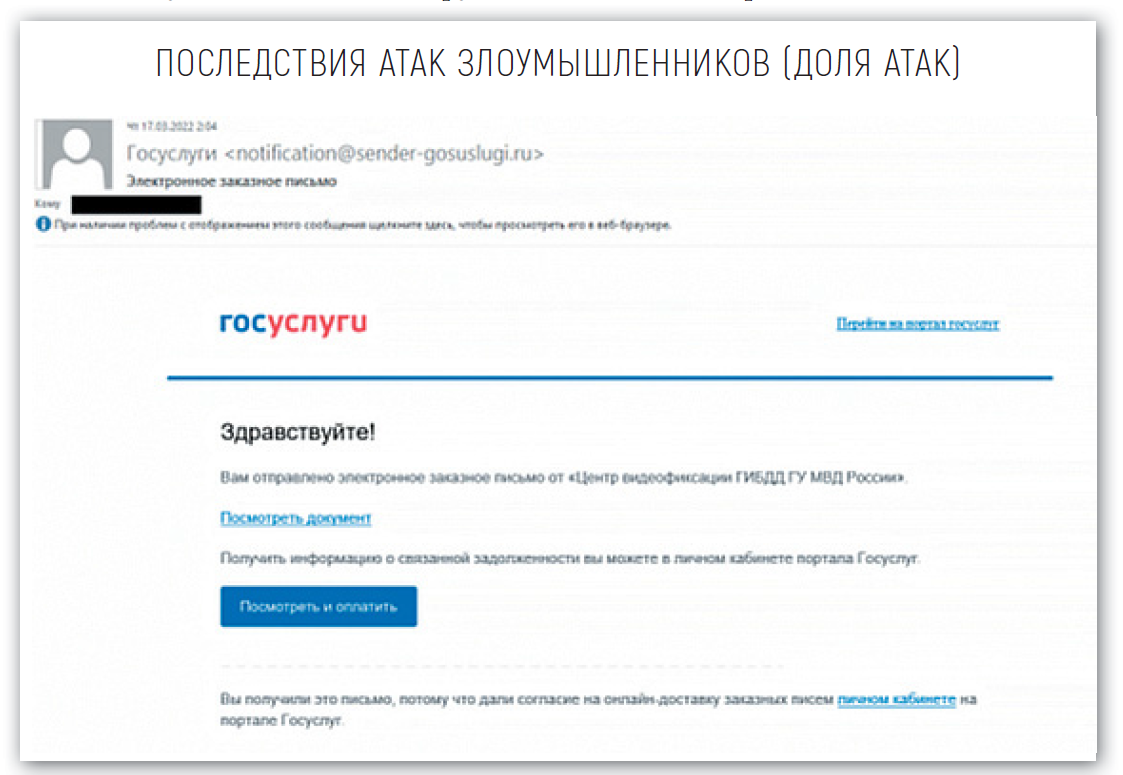

Стоит отметить, что наибольшую ценность в атаках как на организации, так и на частных лиц представляют учетные данные, которые позже могут быть проданы на теневом рынке или же использоваться для развития атаки внутри корпоративной сети. Охота на такую информацию ведется постоянно: так, в середине марта специалисты PT Expert Security Center (PT ESC) зафиксировали фишинговую рассылку на российские организации, отправленную якобы от Госуслуг, целью которой был сбор доменных учетных записей. В теле письма содержалась ведущая на поддельную страницу ссылка, которая формировалась интересным образом: злоумышленники использовали всего лишь несколько доменов, однако, чтобы ссылка была похожа на домен компании, вставляли в третий уровень домен атакуемой компании. Структура ссылки выглядела следующим образом: mail.[домен_компании].[фишинговый_домен].ru.

Самым распространенным способом доставки ВПО по-прежнему является электронная почта, этот метод используется в 52% атак на организации.

Также в марте в атаках на российские научные предприятия использовались массовые рассылки. Пользователям предлагалось открыть вложение, чтобы ознакомиться со списком лиц, попавших под санкции, однако сам шаблон содержал вредоносный макрос, с помощью которого на устройство попадал загрузчик.

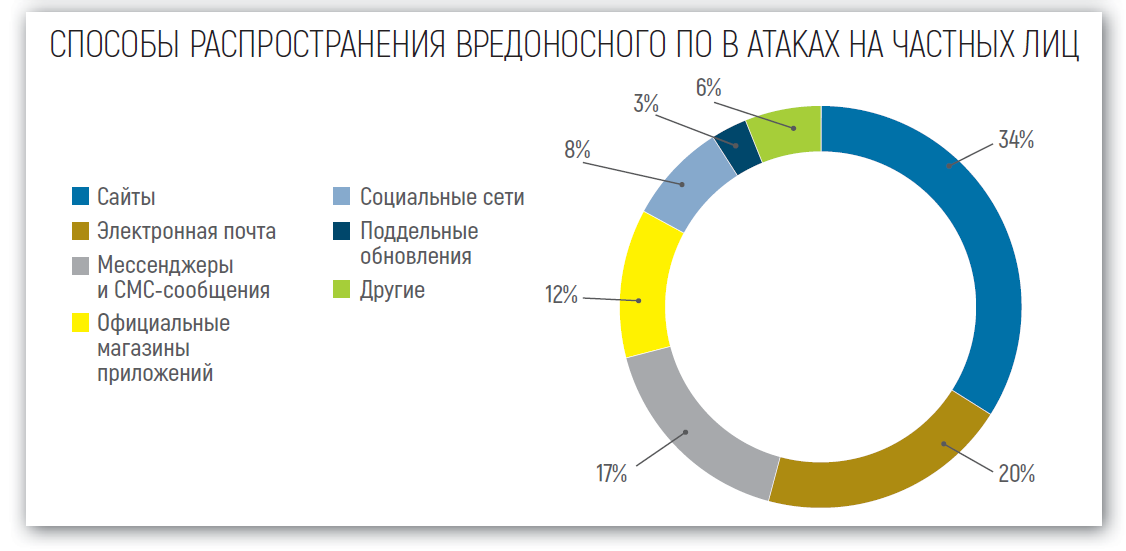

В атаках на частных лиц злоумышленники чаще всего использовали поддельные или скомпрометированные сайты, электронную почту, различные мессенджеры и социальные сети.

Чтобы скрыть свою деятельность, злоумышленники адаптируют методы и подходы для противодействия обнаружению. Например, вредоносное ПО BazarBackdoor распространяется через контактные формы на

сайтах организаций вместо обычных фишинговых писем, чтобы вредоносное вложение не было обнаружено.

Также преступники продолжают злоупотреблять функциями легитимных сервисов и ПО. Например, в атаках на пользователей с учетными записями Google злоумышленники использовали функцию упоминания в Google Документах: пользователь получал уведомление об упоминании по почте, после чего мог перейти по вредоносной ссылке, оставленной в комментариях.

Вредоносные программы снова и снова попадают в официальные магазины приложений, обходя защиту. В I–II кварталах в Google Play появлялись и удалялись программы, содержащие вредоносные приложения, и доля таких приложений продолжает расти. Я советую быть осторожными при установке новых приложений и внимательно просматривать отзывы: ВПО может содержаться даже в безобидных, на первый взгляд, программах. Так, банковский троян FluBot распространялся как Flash Player, но, попав на устройство и получив необходимые разрешения, мог красть учетные данные из онлайн-банкинга, перехватывать СМС-сообщения и одноразовые пароли. Другой банковский троян, TeaBot, неоднократно появлялсяв Google Play с декабря 2021 года, выдавая себя за приложения для считывания QR-кодов, приложения с прогнозом погоды, инструменты для очистки данных, и заразил более 140 000 устройств. Некоторые ВПО, например SharkBot, могут выдавать себя даже за антивирусные программы.

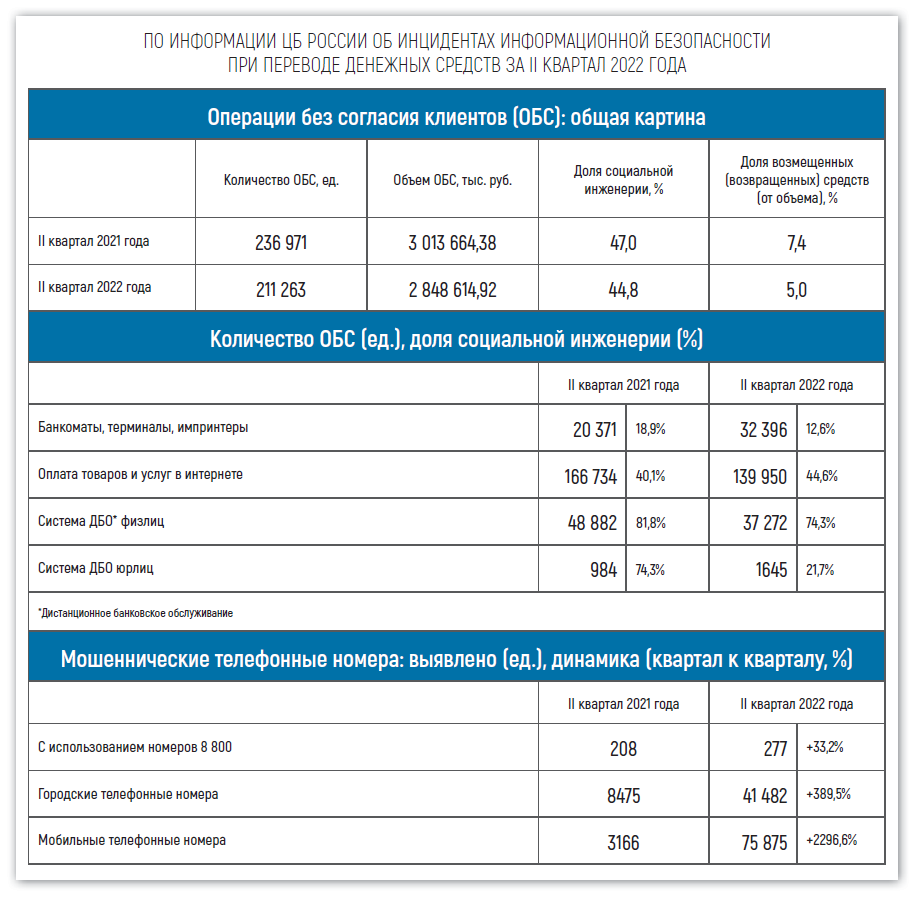

За II квартал 2022 года Банк России инициировал 117 634 запроса операторам связи для принятия мер реагирования в отношении номеров телефонов, используемых в противоправных целях.

Банк России направил в адрес регистраторов доменных имен запросы на проведение проверочных мероприятий и снятие с делегирования 703 доменных имен сети интернет, с использованием которых осуществлялась противоправная деятельность, а также направил информацию о 2132 доменах сети интернет в Генеральную прокуратуру Российской Федерации для проведения проверочных мероприятий и последующего ограничения доступа в соответствии со статьей 15.3 Федерального закона от 27 июля 2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

По оценке специалистов в области информационной безопасности, большинство кибератак не предается огласке из-за репутационных рисков, поэтому подсчитать точное число угроз невозможно даже для организаций, занимающихся расследованием инцидентов и анализом действий хакерских групп.